卡巴斯基安全列表曝光了 “GitVenom 行动”,该行动利用虚假的 GitHub 代码库来分发恶意软件。GitVenom 通过看似合法的开源项目瞄准开发者,窃取他们的凭证、加密货币等信息。

在现代软件开发中,开源代码至关重要,因为它为开发者提供了大量项目库,帮助他们避免重复劳动,加快项目完成速度。然而,这种广泛的可用性吸引了恶意行为者,包括受国家支持的组织和网络犯罪分子,他们利用这种模式来传播恶意软件。

卡巴斯基安全列表中由Georgy Kucherin和Joao Godinho撰写的最新研究详细阐述了,一场名为 GitVenom 的近期行动以欺骗性项目瞄准 GitHub 用户,正是这一趋势的例证。

GitVenom 行动涉及在 GitHub 上创建大量伪装成合法项目的虚假代码库。这些代码库在看似有用的工具中隐藏着恶意代码,比如 Instagram 自动化软件、Telegram 比特币钱包机器人,以及 Valorant 黑客工具。

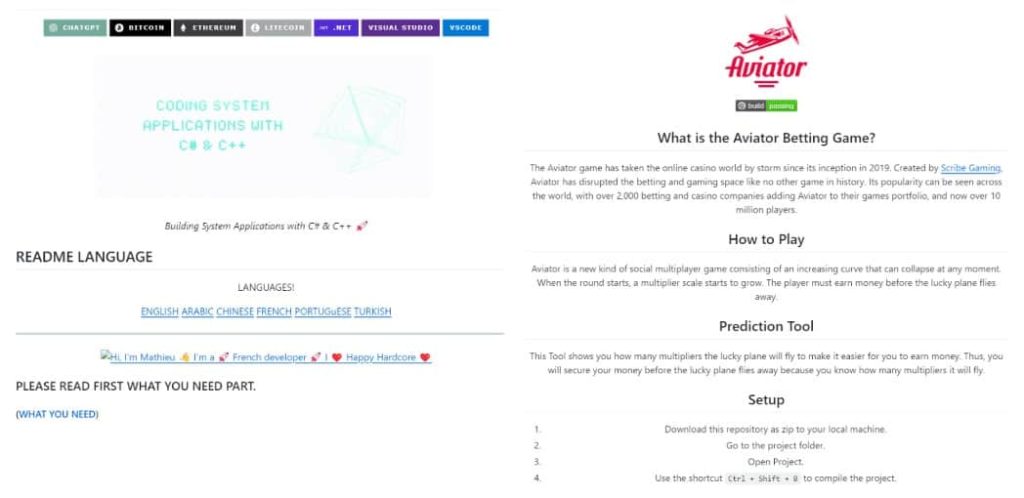

研究人员发现,作案者花了大量精力让这些代码库看起来真实可信。他们利用精心编写的 README.md 文件(可能借助人工智能生成),提供项目描述和编译说明。此外,他们还采用添加大量标签,以及通过操纵时间戳人为增加提交次数等手段,强化其真实性的假象。

描述 README.md 个描述虚假项目的页面摘录(来源:卡巴斯基的 Securelist)

有趣的是,这些项目中的恶意代码会根据所使用的编程语言而有所不同,涉及 Python、JavaScript、C、C++ 和 C# 。虽然这些项目承诺具备特定功能,但最终执行的都是无意义的操作,并且隐藏着恶意软件。

例如,在 Python 项目中,恶意代码隐藏在长达约 2000 个制表符的长行中,随后会解密并执行一个二级 Python 脚本。JavaScript 项目则是在主文件中调用恶意函数,而 C、C++ 和 C# 项目会将恶意批处理脚本嵌入 Visual Studio 项目文件中,并配置为在构建过程中运行。

尽管实现方式多样,但这些有效载荷都有一个共同目标:从攻击者控制的指定 GitHub 代码库下载更多组件。这些组件包括一个 Node.js 信息窃取器,用于收集敏感数据,如密码、银行信息、凭证、加密货币钱包信息和浏览历史记录。然后,这些数据会被压缩并通过 Telegram 泄露给攻击者。

此外,下载的组件通常包括 AsyncRAT 和 Quasar RAT 等远程管理工具,使攻击者能够控制受感染的系统。还会部署一个剪贴板劫持程序,旨在将复制到剪贴板的加密货币钱包地址替换为攻击者控制的地址,将资金转移给作案者。与该活动相关的一个比特币钱包在 2024 年 11 月收到了约 5 个比特币(48.5 万美元)。

GitVenom 行动至少已经活跃了两年,其感染尝试在全球范围内的传播效果显著,主要集中在俄罗斯、巴西和土耳其。鉴于 GitHub 等代码共享平台的广泛使用,恶意行为者将继续利用这一途径。

因此,对第三方代码保持谨慎至关重要。在执行或集成任何代码之前,彻底检查其执行的操作,对于识别虚假项目和防止安全受到威胁至关重要。

文章原文链接:https://www.anquanke.com/post/id/305076