Carrier 发布了一份严重的产品安全公告,确认其 LenelS2 NetBox 访问控制和事件监控平台存在多个漏洞。这些漏洞使监控系统面临潜在的威胁,例如远程代码执行。

所报告的漏洞非常严重,因为 NetBox 通常用于保护政府控制站点和大公司等关键设施的入口。

运营商 LenelS2 NetBox 存在多个漏洞

Carrier 针对 NetBox 的产品安全公告中发现了三个漏洞。其中最严重的漏洞 (CVE-2024-2420) 可能使攻击者能够绕过身份验证要求并获得提升的权限,这对部署该工具的企业构成了严重风险。

来源:运营商产品安全公告

成功入侵后,攻击者可以安装程序、查看、编辑、修改数据、从平台删除数据或创建具有完全权限的新用户帐户。但是,这取决于在攻击事件中被入侵的帐户的访问级别。在配置了较低用户访问级别的系统中,潜在攻击的影响可能较小。

该漏洞影响 5.6.2 之前的所有 LenelS2 NetBox 版本。已发现的漏洞如下:

CVE-2024-2420(CVSS v3.1 基本分数 9.8,严重):系统中涉及硬编码密码的漏洞,可能允许攻击者绕过身份验证要求。

CVE-2024-2421(CVSS v3.1 基本分数 9.1,严重):未经身份验证的远程代码执行漏洞,可能允许具有提升权限的攻击者运行恶意命令

CVE-2024-2422(CVSS v3.1 基本分数 8.8,高):经过身份验证的远程代码执行漏洞,可能允许攻击者执行恶意命令。

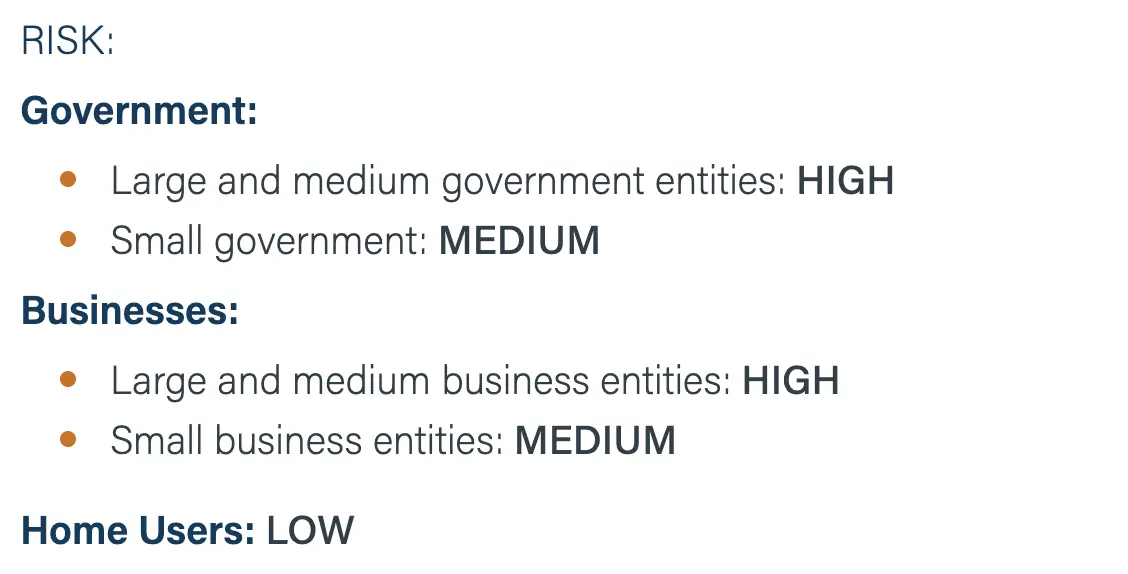

互联网安全中心表示,这些漏洞对大中型政府或商业实体构成较高风险,而对小型企业和个人房主构成较低风险。

来源:cisecurity.org

漏洞修复

Carrier 已尝试在其最新发布的 NetBox 版本 5.6.2 中解决这些漏洞。Carrier 建议客户立即联系其授权的 NetBox 安装人员升级到最新发布版本。

作为缓解措施,Carrier 还建议客户遵循推荐的部署指南,该指南详细说明在其 NetBox 强化指南中,可通过 NetBox 的内置帮助菜单访问。

互联网安全中心建议客户采取额外措施,例如对 NetBox 系统应用适当的更新、对用户帐户应用最小特权原则、严格扫描漏洞并隔离关键系统、功能或资源。

缺乏基本的安全保障,加上不良的代码实践(例如存在硬编码身份验证令牌和不当的输入清理),引发了人们对使用 NetBox 保护重要商业和政府区域或关键基础设施的物理访问的担忧。

虽然目前尚无关于 NetBox 漏洞被利用的确凿报告,但这些漏洞的严重性使其成为重要的安全考虑因素,因为无数组织可能面临毁灭性攻击的风险。

文章原文链接:https://www.anquanke.com/post/id/296998