在运营网络安全团队中工作的人员都知道,在了解 Active Directory 域内发生(或发生)的情况时,Windows 事件是多么重要。域控制器上的安全通道提供了多个与域身份验证相关的事件,包括我们将在这篇简短的文章中讨论的以下三个事件:

4768:请求了 Kerberos 身份验证票证 (TGT)

4769:请求了 Kerberos 服务票证

4770:续订了 Kerberos 服务票证

在过去的几个月里,我们向 Microsoft 表达了有关 Active Directory 事件的几个缺点。其中之一是需要唯一标识 Kerberos 票证,我们将了解为什么它很重要。

需求

想象一下,从可疑的 AD 事件开始的调查,假设是 Kerberoasting 警报。在可疑的 4769 事件中,作为起点,您通常会公开发出 TGS 请求的用户以及该请求的源 IP。

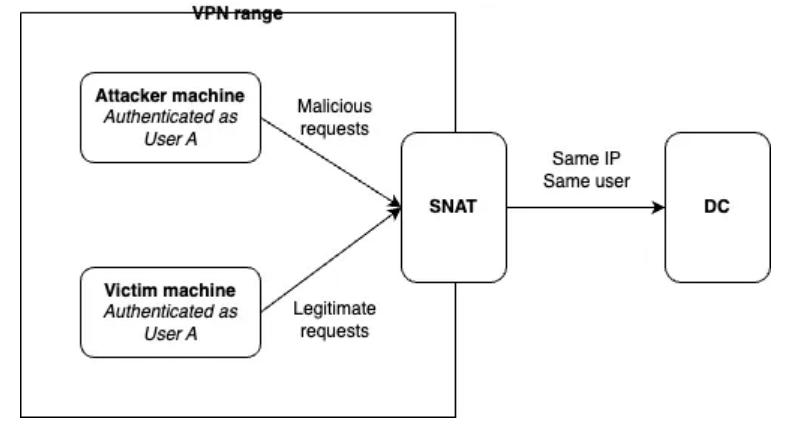

如果还有来自该 IP 的合法用户活动,例如,在到达 DC 之前,已知设备执行 SNAT,该怎么办?您将如何区分合法和恶意的 AD 活动?