威胁行为者滥用了被攻陷的Magento网站中的交换文件(swap files)来隐藏信用卡嗅探器并窃取支付信息。

Sucuri的安全研究人员观察到,威胁行为者在被攻陷的Magento网站中利用交换文件来隐藏一个持久性的软件嗅探器,以窃取支付信息。

攻击者使用这种策略来维持持久性,并让恶意软件在多次清理尝试后仍能存活。

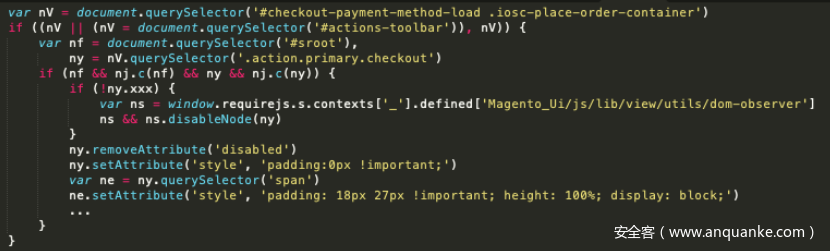

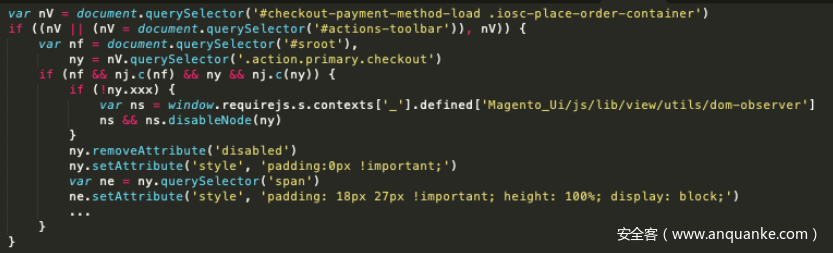

研究人员在被攻陷网站的结账页面上发现了一个可疑脚本,该脚本具有所有典型的恶意软件特征。脚本中包含了base64编码的变量和十六进制编码的字符串。专家们解码了脚本,并确定它被用来捕获信用卡详情。