Magnet Goblin 组织积极利用公共服务器中的漏洞在 Windows 和 Linux 系统上部署恶意软件。

该组织的目标是 1 天漏洞,即已发布补丁的公开安全问题,要求攻击者在目标系统上安装更新之前迅速采取行动。

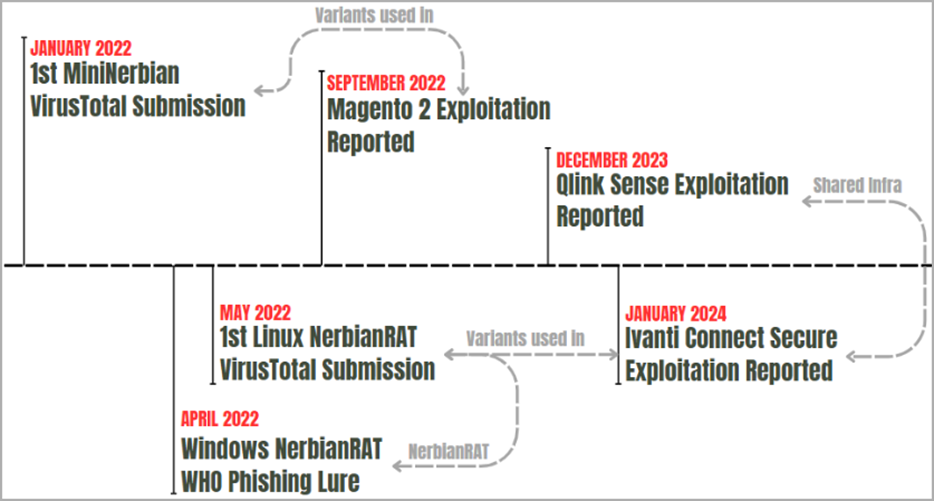

发现 Magnet Goblin活动的Check Point 分析师 指出,该组织希望在发布漏洞利用概念验证(概念验证,PoC)后立即利用漏洞。目标包括 Ivanti Connect Secure、Apache ActiveMQ、ScreenConnect、Qlik Sense 和 Magento 等设备或服务, 它们可以使用专门的恶意软件(包括 NerbianRAT 和 MiniNerbian)以及自定义 JavaScript 恶意软件变体 WARPWIRE 感染服务器,以窃取凭据。

磁力哥布林活动年表

对针对 Magento 和 Ivanti 的活动所涉及的基础设施的分析揭示了针对 Linux 和 Windows 的其他工具的使用,包括ScreenConnect程序。还可能与 CACTUS 勒索软件有关,该勒索软件用于攻击 Qlik Sense 商业智能平台。

特别关注自 2022 年以来已知的 Linux 恶意软件 NerbianRAT 及其简化版本 MiniNerbian。该程序的两个版本都可以收集系统信息、执行命令和控制(C2)服务器命令并提供加密通信。专家指出,MiniNerbian 使用 HTTP 传输数据,并且仅在特定时间段内处于活动状态。

Magnet Goblin 使用其工具通过不同的通信方法对受感染的系统提供可持续的控制:MiniNerbian 通过 HTTP 进行通信,NerbianRAT 使用原始 TCP 套接字。

Check Point 表示,在所有 1 天利用数据中识别 Magnet Goblin 攻击等特定威胁具有挑战性。这个问题使得黑客在漏洞被公开后所引发的混乱中无法被发现。

为了对抗 1 天漏洞利用,及时修补至关重要。网络分段、端点安全和多因素身份验证等其他措施可以帮助降低潜在违规的风险和影响。

文章原文链接:https://www.anquanke.com/post/id/293777