Automattic 的安全团队 WPScan 称, WordPress网站最近受到攻击,使用 LiteSpeed Cache 插件的易受攻击版本注入大量恶意 JavaScript。

截至 2024 年,互联网上有超过 18.9 亿个网站,其中约 8.35 亿个网站依赖 WordPress 作为内容管理系统 (CMS),约占全球网站总数的 43.3%。这使得 CMS 成为网络犯罪分子利润丰厚的目标。

根据 WPSCan 的博客文章,威胁行为者正在利用插件中存储的跨站点脚本 (XSS) 漏洞,该漏洞允许未经身份验证的用户通过特制的 HTTP 请求提升权限。 LiteSpeed Cache 插件版本早于 5.7.0.1 的版本容易受到高严重性 (8.8) 未经身份验证的跨站点脚本漏洞的影响,该漏洞被追踪为 CVE-2023-40000,并由Patchstack于 2024 年 2 月披露。

了解漏洞

该漏洞存在于旧版本插件中未经身份验证的存储 XSS(跨站点脚本)中。未经身份验证的 XSS 意味着攻击者不需要登录凭据即可注入恶意代码。

另一方面,存储型 XSS 意味着恶意代码存储在您网站的数据库中,从而感染任何访问受感染页面的用户。攻击者利用此缺陷在 WordPress 文件和数据库中注入恶意 JavaScript 代码,创建名为“wpsupp-user”或“wp-configuser”的管理员用户。

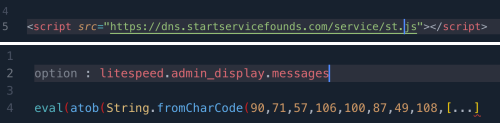

您可以识别恶意 URL 和 IP,因为它们通常包括 (startservicefounds.com/service/f.php、apistartservicefounds.com 和 (cachecloudswiftcdn.com),并且与恶意软件相关的 IP 被跟踪为 45.150.67.235。

潜在危险

LiteSpeed Cache 是一个流行的插件,因其 Google 搜索排名提升功能而被超过 500 万个 WordPress 网站使用。该缺陷已于 2023 年 10 月在版本 5.7.0.1 中得到解决,而最新版本 6.2.0.1于 2024 年 4 月 25 日发布。然而,研究人员表示,尽管迁移到非易受攻击的版本,但仍有1,835,000 名用户运行易受攻击的版本,这表明受到感染著名的。

在 WordPress 网站上创建管理员帐户可能会导致严重后果,使威胁行为者获得完全控制权并执行任意操作,例如注入恶意软件或安装恶意插件。锻炼小心!

这一进展是在 Sucuri 揭露了一个名为 Mal.Metrica的重定向诈骗活动之后发生的,该活动使用虚假的验证码提示将用户重定向到欺诈网站。

为了保护您的 WordPress 网站,请将 LiteSpeed Cache 插件更新到最新版本,使用信誉良好的 WordPress 安全扫描程序扫描恶意软件,并更改所有登录凭据。 WPScan 建议在 litespeed.admin_display.messages 选项或 wpsupp-user 的存在中搜索可疑字符串。

文章原文链接:https://www.anquanke.com/post/id/296310